5 règles de cybersécurité à suivre

Aujourd’hui, on est très heureuses d’aborder un tout nouveau sujet sur le blog : la cybersécurité ! 🤖

Là comme ça, ça ne te parle peut-être pas mais pourtant, tu es bel et bien concerné.e par les enjeux de la sécurité informatique en tant qu’entrepreneur.e sur le web. Promis, on ne te parlera pas que de la RGPD que tu connais sans doute déjà si tu fais de l’emailing par exemple 😅

Et comme la cybersécurité n’est pas notre métier, on a invité François Pelletier, formateur et accompagnateur en stratégies de données & autonomie numérique (jevalide.ca) ⤵️

L’explosion du numérique a grandement réduit les efforts requis pour mettre en place une activité commerciale basée sur Internet qui permet d’offrir des produits digitaux. Un MacBook, quelques services sur le Web (laisse-moi deviner… Notion ? 😏) et une plateforme de paiement liée à un compte bancaire, c’est probablement ce à quoi ressemble ton écosystème technologique aujourd’hui.

Mais, est-ce que tu t’es déjà demandé à quel point ton entreprise dépend de services externes qui contrôlent tes données et tes processus ? Est-ce que tu as mis en place des mécanismes pour être résilient.e en cas de panne ou de fermeture d’un de ces services ?

Je suis François Pelletier, j’habite dans la région de Québec, au Canada. Je suis ton meilleur allié pour atteindre l’autonomie numérique et sécuriser tous les aspects de ton entreprise, notamment via ma formation en ligne Mission Cybersécurité. Je suis honoré que J&J m’aient invité à partager leur plume pour t’aider à être plus confiant avec ta techno ! 🥳

J’ai travaillé durant plusieurs années comme scientifique de données dans le monde de l’assurance. J’ai décidé de devenir solopreneur tout dernièrement, à la fin 2021. J’utilise Linux au quotidien depuis 17 ans. Je suis un militant du logiciel libre et des communs numériques. Sinon, j’adore les biscuits au chocolat, le vélo et le heavy métal.

🤓 Je suis un peu paranoïaque de la sécurité de l’information. Et ce, depuis qu’une grande entreprise où j’ai travaillé a été victime d’une cyberattaque. J’ai vécu les répercussions sur les clients et les employés, et je ne te souhaite pas ça. Chaque jour, des entreprises se font prendre au piège par des malversations ou simplement par leur inattention. Au lieu de servir leur clientèle, elles doivent passer un temps fou à remettre leurs systèmes informatiques sur pied, et ça me rend triste. Et je ne veux surtout pas que ça t’arrive !

➡️ Je vais donc te partager 5 conseils importants pour développer ton autonomie en tant que petite entreprise numérique. Ceux-ci s’appliquent sur le long terme, dans un processus d’amélioration continue. L’idée, c’est de développer un état d’esprit et des réflexes et non de repartir à zéro.

- Règle n°1 : Concevoir une bonne stratégie de sauvegarde, bien au-delà de la synchronisation

- Règle n°2 : Choisir des SaaS qui permettent de bonnes sauvegardes, pour ne pas te retrouver prisonnier

- Règle n°3 : Identifier des alternatives libres à tes outils, pour économiser et développer ton autonomie

- Règle n°4 : Comment mieux gérer les accès à tes contenus

- Règle n°5 : Sécurise ton écosystème d’entreprise

Règle n°1 : Concevoir une bonne stratégie de sauvegarde, bien au-delà de la synchronisation

Notre contenu est notre actif le plus précieux lorsque nous faisons des affaires sur le Web. Il permet de développer notre marketing et d’offrir des services, tels que des formations en ligne. La perte de livrables peut être un coup difficile pour notre réputation comme entreprise. De plus en plus, la clientèle s’attend à la fiabilité de leurs prestataires.

☁️ La synchronisation, c’est le principe où on s’assure que les mêmes informations sont disponibles à la fois en ligne et sur son ordinateur. Voici quelques exemples :

- Les courriels que l’on consomme dans Apple Mail ou Thunderbird ;

- Le stockage de fichiers avec iCloud ou Nextcloud (mon préféré !) ;

- Nos listes de musique dans Spotify.

C’est la base d’une bonne stratégie de sauvegarde. Mais ce n’est pas suffisant. Voici pourquoi :

➖ Si on modifie un fichier à un endroit, il l’est presque immédiatement partout.

➖ Si on le supprime par erreur, toutes ses copies vont aussi disparaitre !

➖ De plus, dans un contexte où nous sommes plusieurs à travailler sur les mêmes contenus, les conflits de fichiers sont inévitables. Et ce, alors que les logiciels sont de plus en plus performants à ce niveau.

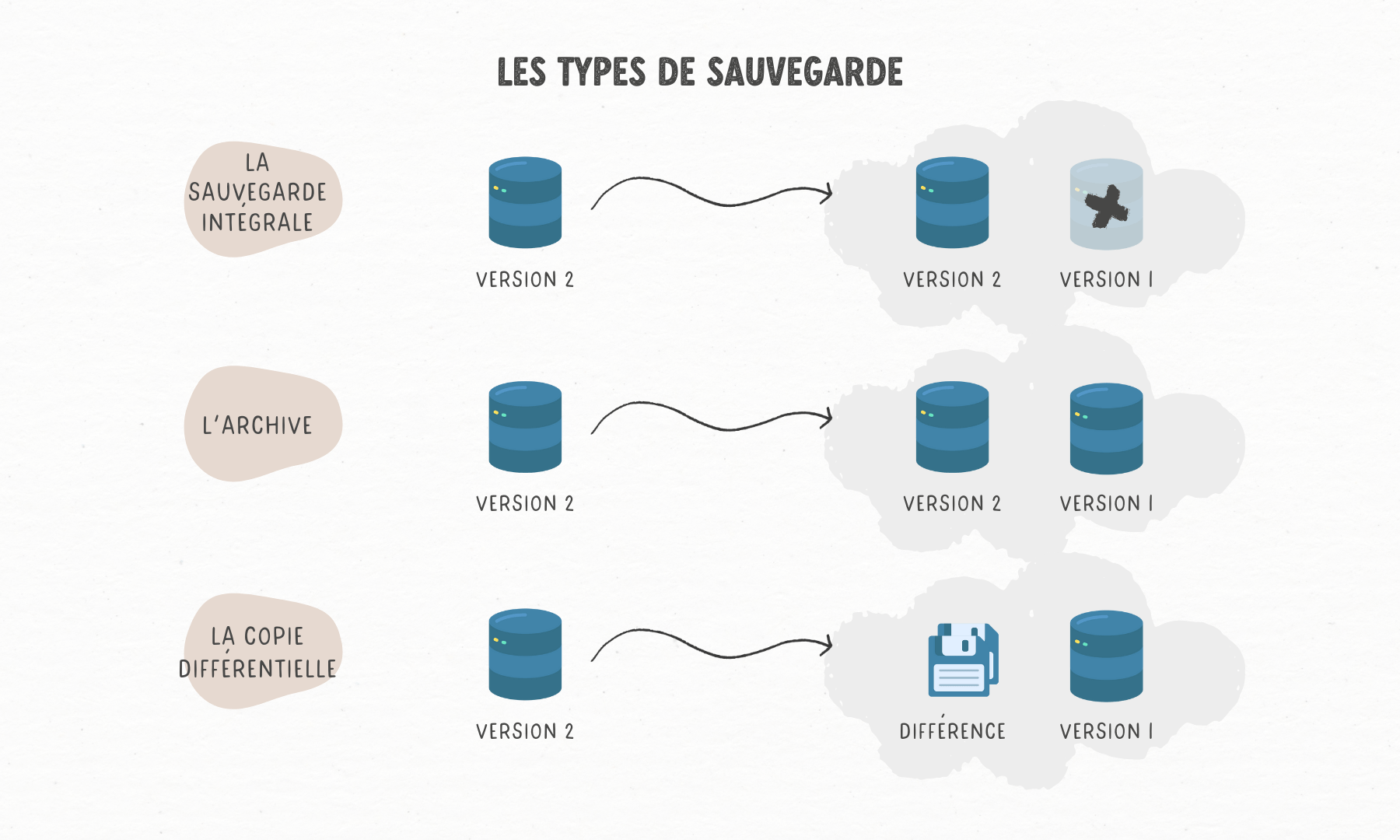

👉 Pour contrer ça, tu dois tout sauvegarder. Je te présente maintenant les 3 types les plus fréquents : l’intégrale, l’archive et la copie différentielle.

La sauvegarde intégrale

👉 La sauvegarde intégrale est, comme son nom le dit, une reproduction complète du contenu. Elle permet de restaurer les données à l’identique après un incident.

➖ Avec une sauvegarde intégrale de ton blog, tu pourras le rétablir si jamais le serveur Web qui l’héberge tombe en panne, ou pire, est détruit. Un exemple de désastre que ça permet d’anticiper, c’est un incendie dans un centre de données. Tu sais de quoi je parle !

➖ Une particularité de WordPress, une plateforme populaire, c’est qu’on doit effectuer deux sauvegardes distinctes : les fichiers et la base de données. Une extension telle que UpdraftPlus permet de le réaliser facilement.

L’archive

👉 L’archive est un dépôt de versions successives des sauvegardes intégrales. Elle est couteuse en espace disque, mais elle permet de reculer dans le temps.

➖ Tu devras cependant être discipliné.e et noter le contenu de chacune des modifications. Sinon on va devoir chercher longtemps pour trouver le moment où on a effectué le changement que l’on souhaite renverser.

➖ Il est donc recommandé de tenir un journal des modifications. L’outil « git », utilisé par les équipes de développement de logiciels, ainsi que les wikis permettent de prendre de telles notes.

La copie différentielle

👉 La copie différentielle, c’est une image de tout ce qui a changé depuis la dernière fois où on a effectué une sauvegarde intégrale. Elle est beaucoup moins gourmande en stockage que la précédente.

Elle permet aussi, dans une certaine mesure, de remplacer l’archive. Cependant, ça nécessite des algorithmes complexes pour recréer une version particulière.

La règle des 3-2-1

Cette règle est vraiment centrale à toute stratégie de sauvegarde. Tu vas la retrouver partout où on parle de sécurité informatique. Je te la simplifie au maximum :

1️⃣ Tu dois produire 3 copies de toutes tes données ;

2️⃣ Sur au moins 2 types de supports différents ;

3️⃣ Dont au moins 1 copie hors site.

Je te donne quelques exemples de supports :

✔️ Un disque dur externe SSD ou mécanique ;

✔️ Un stockage réseau, qui est un appareil souvent utilisé pour archiver des fichiers multimédias tel que des films ;

✔️ Des disques Blu-Ray ou des DVD. Attention à l’entreposage par contre ;

✔️ Du stockage cloud en objets comme le service S3 d’Amazon.

🚨 Je te conseille de ne jamais utiliser de support basé sur la mémoire Flash (clés USB ou cartes Secure Digital). Ils sont sensibles aux chocs et aux changements de température. De plus, ça revient rapidement beaucoup plus cher que les autres options.

J’aimerais aussi rappeler l’importance du chiffrement pour les sauvegardes. En particulier, je conseille de l’utiliser pour les copies hors site, et surtout pour toutes les données qui concernent ta clientèle. De plus en plus de logiciels d’archivage vont te le proposer. De plus, à l’achat d’un nouveau disque, ton système d’exploitation suggèrera de le chiffrer lors du formatage.

Règle n°2 : Choisir des SaaS qui permettent de bonnes sauvegardes, pour ne pas te retrouver prisonnier

Le modèle d’affaire des logiciels-service (SaaS en anglais) est basé sur les abonnements mensuels ou annuels. Ils succèdent de plus en plus aux logiciels que l’on installait auparavant sur notre ordinateur. Ils sont en particulier très populaires pour remplacer les progiciels de bureautique et d’automatisation. J’inclus aussi dans cette catégorie les réseaux sociaux, qui sont en réalité des applications d’échange de contenu en mode SaaS.

Contrairement aux logiciels installés sur notre ordinateur, qui sont indépendants des fichiers de notre disque dur, les données dans les services SaaS y sont intégrées. Ceci nous expose à plusieurs risques :

✖️ Nous ne contrôlons ni la qualité ni la fréquence des sauvegardes ;

✖️ Si on arrête de payer, on n’a plus accès à nos données ;

✖️ Les prix des logiciels SaaS peuvent augmenter très rapidement sans préavis. On se rappellera l’entreprise Hootsuite qui a ajouté un 0 à presque tous ses tarifs il y a environ un an.

✖️ La mise à l’échelle est couteuse : lorsque le volume de données ou le nombre de comptes augmente, souvent, le prix des forfaits augmente lui aussi rapidement.

➡️ Que faire ?

Je te recommande d’étudier les caractéristiques du service pour lequel tu désires t’abonner. On retrouve principalement ces quatre scénarios :

- Le service mentionne explicitement que toutes les données peuvent être exportées. C’est le scénario idéal ! Entre autres, Instagram (oui, c’est surprenant !) permet d’exporter toutes les données de son profil.

- De temps à autre, on te demandera de payer pour un forfait supérieur pour avoir la possibilité d’exporter tes données. C’est le cas notamment chez Buffer.

- Parfois, seule une exportation partielle est possible. Cette exportation ne permettra souvent pas de réutiliser facilement le contenu. Elle est davantage une solution de dernier recours. C’est un peu comme une impression en noir et blanc qui ne permet pas de retrouver les couleurs ! C’est actuellement le cas avec l’exportation par défaut de Notion.

- Enfin, tu devras parfois passer par des interfaces de programmation (ou API). C’est le scénario le plus complexe, car on devra soit écrire du code informatique, soit utiliser un service d’automatisation tel que Zapier. J’aimerais noter que même avec les API, les trois situations précédentes sont aussi présentes.

Règle n°3 : Identifier des alternatives libres à tes outils, pour économiser et développer ton autonomie

🌪 Je ne peux pas passer à côté du sujet des logiciels libres ! Je t’explique pourquoi c’est important de le considérer.

➡️ D’abord, qu’est-ce que c’est, un logiciel libre ?

➖ Toutes et tous peuvent l’utiliser, pour n’importe quel usage, commercial ou non, sans restriction. Donc, jamais besoin de payer pour des fonctions additionnelles.

➖ Le code du logiciel est accessible publiquement. On peut donc l’améliorer, et partager nos modifications. Pas besoin d’écrire du code. Une traduction ou une amélioration du manuel d’aide est un effort très considéré.

➖ On peut étudier son fonctionnement et comprendre comment il utilise nos données. Donc, c’est difficile d’avoir des intentions malicieuses en cachette.

➖ Un logiciel libre le restera toujours, car sa licence a une valeur légale. Et ce, même si son créateur décide de le commercialiser. Dans ce cas, souvent, la communauté produira un embranchement, ou « fork ».

Pourquoi devrait-on en utiliser dans notre entreprise ?

- C’est une bonne façon de s’assurer que l’on va avoir accès à des services qui offrent des sauvegardes complètes que l’on peut restaurer.

- L’hébergement sur son propre serveur est quelque chose qui peut être plus difficile (mais ça s’apprend et c’est très valorisant !). Par contre, je tiens à souligner que plusieurs sont aussi proposés sous la forme de SaaS. Les conditions d’utilisation sont bien plus avantageuses que les solutions privatives (c’est ça le vrai mot pour propriétaire).

- Des efforts additionnels peuvent être requis au départ pour la mise en place de tels services. Mais, je t’assure, l’avantage à long terme se trouve au niveau de la communauté et des possibilités d’influencer le projet.

- Quand on enlève les freins, on peut découvrir de nouveaux outils et flux de travail bien plus facilement !

Où trouver des alternatives libres (ou non !) ?

Plusieurs sites Web documentent des alternatives ou permettent la comparaison de logiciels. La plupart de ceux-ci sont commerciaux, et incitent les entreprises à payer pour être plus haut dans le classement. Cependant, d’autres sont basés sur les avis de la communauté, et sont bien plus fiables ! Je vais t’en partager trois ⤵️

🖥 AlternativeTo

🖥 Open source Builders

🖥 FramaLibre

Pour choisir un bon logiciel libre, je te conseille de regarder plusieurs critères. Voici mes principales suggestions ⤵️

✔️ Vérifie que le logiciel ou sa documentation ont été mis à jour récemment. Si ça date de plus de 6 mois, on se sauve !

✔️ En général, un logiciel mature va développer des communautés d’utilisation dans plusieurs pays et en plusieurs langues. Un point bonus : regarde aussi la diversité culturelle et de genre.

✔️ Assure-toi que l’ensemble de la communauté supervise le développement du logiciel et non une seule personne. Tu pourras confirmer qu’il a de bonnes chances de survivre durant plusieurs années !

✔️ Vérifie si une entreprise prend en charge le maintien d’une version commerciale ou d’une offre SaaS. C’est souvent un gage de maturité et de qualité.

Est-ce que, parfois, c’est mieux d’éviter le logiciel libre ?

C’est une excellente question qui me revient souvent. Comme militant du logiciel libre, je suis un peu biaisé ! La réponse est oui, dans deux domaines bien précis : l’automatisation des réseaux sociaux et des envois courriel.

📱 Les plateformes de réseaux sociaux préfèrent signer des ententes avec des fournisseurs privilégiés pour éviter la présence de robots qui contaminent les fils d’actualité. Pour t’assurer de la qualité des publications et de la cueillette de statistiques, je conseille des orchestrateurs SaaS tels que Buffer ou SocialBee. Cependant, n’oublie pas de garder une copie de ton contenu hors de ces plateformes ! La règle 3-2-1 des sauvegardes s’applique ici aussi !

✉️ Malheureusement, les pourriels dominent en volume les courriels envoyés sur la planète. Pour que les bons messages se rendent à destination, les fournisseurs mettent en place plusieurs normes de réputation, dont le système DMARC. Lorsqu’on utilise notre propre service de courriel, nous construisons notre réputation à partir de 0. Et c’est long, ce qui va impliquer de nombreux enjeux de fiabilité. Un outil tel que MailerLite ou ConvertKit te permettra d’être certain que tes abonnés reçoivent bien tes courriels.

Règle n°4 : Comment mieux gérer les accès à tes contenus

Nous partageons de plus en plus de contenus sur les réseaux sociaux. Nous avons donc développé le réflexe de tout considérer comme étant public. Cependant, lorsqu’on travaille pour notre clientèle ou notre création de produit, nous devons porter attention avec qui le contenu est partagé.

Chacun des outils de collaboration possède ses propres mécanismes, alors je vais y aller avec des principes généraux ⤵️

Lorsque nous avons des partenaires sur un projet, je conseille de partager un répertoire et non des fichiers individuels. Ainsi, tu vas pouvoir garder des traces beaucoup plus facilement des partages que tu as effectués. Ça te force à créer un répertoire distinct pour chaque projet. De plus, tu ne le feras qu’une seule fois. Ça va te libérer de la charge mentale. Promis ! Lorsque le mandat est terminé, tu supprimes les accès de collaboration sur ce répertoire.

🤝 Si tu travailles avec des équipes qui varient dans le temps, ça vaut alors la peine de créer des groupes d’utilisateurs. Chacun désigne une expertise donnée pour un projet en particulier, ou, dans le langage de la sécurité, un rôle.

Par exemple, si tu engages une graphiste et un concepteur d’expérience utilisateur sur le même projet, tu peux créer un groupe pour eux. Ensuite, tu assignes ce groupe aux répertoires de travail correspondant. Si tu changes de prestataire, tu n’as qu’à l’ajouter dans le groupe et il aura automatiquement tous les bons accès. Ça met en pratique un principe important en sécurité qui est le modèle RBAC (Role-based Access Control).

👉 Avec l’intégration grandissante des services Web, de plus en plus d’applications ont accès à nos contenus. Par exemple, notre outil de calendrier de réseaux sociaux voit tout notre historique de publications. Si tu changes d’application, n’oublie pas de supprimer les autorisations de l’ancienne !

Les applications peuvent accéder au contenu principalement de trois façons :

- Un lien de partage. Par exemple, si tu insères une vidéo YouTube dans Notion ou une page de vente ConvertKit, ces applications ont maintenant accès à ton contenu.

- Les identifiants de connexion. Ce sont ces fameux boutons du type « Login With Facebook ».

- Un accès API. On parle souvent de jetons de connexion.

Règle n°5 : Sécurise ton écosystème d’entreprise

📦 J’ouvre ici une boîte de Pandore. La cybersécurité est la plus grande menace pour toutes les entreprises du Web. Mais, avec quelques astuces simples, tu pourras déjà être bien plus en sécurité. Je me lance !

✔️ Je t’oblige dès maintenant à utiliser un gestionnaire de mots de passe. C’est vraiment essentiel ! Tu n’as plus qu’un seul mot de passe à retenir. Ça te permet ensuite d’avoir des mots de passe différents sur chaque compte, que tu n’as pas à te souvenir. Les fuites de données qui contiennent des identifiants sont maintenant quotidiennes ! Nul doute que si un de tes mots de passe s’y trouve, les fraudeurs vont l’essayer ailleurs aussi. Je t’offre deux recommandations : le logiciel libre Bitwarden, qui propose un forfait gratuit de voute en ligne, ainsi que le service LastPass.

✔️ Activer l’authentification à deux facteurs sur tous les sites Web qui le permettent. Cette mesure te protège en cas de fuite de ton mot de passe. De plus, si tu oublies de te déconnecter d’un ordinateur partagé, quelqu’un pourrait aussi avoir accès à ton compte si ce n’est pas activé. L’application FreeOTP fonctionne sur tous les appareils mobiles.

✔️ Valider les paramètres de confidentialité de tes services en ligne, en particulier les réseaux sociaux. À chaque mise à jour, ils changent ou se remettent à la valeur par défaut. Je recommande une révision trimestrielle de ceux-ci.

✔️ Effectuer les mises à jour de ses appareils dès la publication. Ça va de soi, mais on a souvent tendance à les reporter.

Pour terminer cet article, j’y vais d’une recommandation plus costaude, qui demande un effort important. Je te conseille de mettre en place un plan de relève en cas de désastre. Celui-ci te permettra de reconstruire ton écosystème de zéro. Et par là, je veux dire tout rebâtir depuis tes sauvegardes. Si tu identifies une alternative pour chacun de tes outils, et que tu possèdes trois copies de ton contenu, tu devrais pouvoir bien t’en sortir ! Commence dès maintenant en appliquant mes conseils, et construis cette stratégie pas à pas.

😄 Je souhaite que ces conseils te permettent de gagner en autonomie et en confiance. La gestion des activités numériques de ton entreprise sera beaucoup plus conviviale.

Les 5 règles à suivre pour sécuriser ton environnement informatique

🤖 Quelles sont les bases de sécurité informatique à suivre en freelance ?

En tant qu’entrepreneur.e ou freelance, il y a quelques règles de sécurité informatique à suivre : assurer la bonne sauvegarde de tes données, choisir de bons outils pour travailler sur le web, privilégier des logiciels libres ou encore bien gérer l’accès à tes données.

📦 Comment assurer la sauvegarde de ses données d’entreprise ?

Sauvegarder tes données de freelance ou d’entrepreneur.e est primordial pour avoir toujours une copie sous la main en cas de bug technique. Pour cela, on te conseille de faire au moins 3 copies, sur minimum 2 types de supports dont au moins 1 hors ligne.

⚔️ Comment sécuriser son écosystème informatique en tant qu’entrepreneur.e ?

Pour sécuriser un maximum ton environnement d’information en tant qu’entrepreneur.e, on te conseille d’utiliser un gestionnaire de mots de passe, mais aussi d’activer l’authentification à deux facteurs sur tes outils. Tu peux aussi revoir tes paramètres de confidentialité et faire toutes les mises à jour proposées.

Nous laisser un commentaire ?

Nous y répondrons dans les plus brefs délais.

2 commentaires

Très, très instructif. Merci beaucoup.

Avec plaisir Guillaume, François a en effet su rendre tout ça très concret et accessible :)